奇虎360黑匣子之谜:暗藏后门盗取用户隐私(5)

360后门的安全之殇/

360安全浏览器设计出来的后门,恰恰给用户带来了极大的不安全。

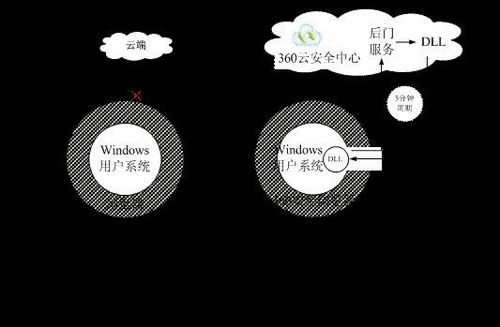

为了让用户知道这个后门的恶劣程度,一直涉足互联网安全工作的腾讯集团副总裁曾宇,对没有后门的浏览器的重要性做了解答(如左图)。

一般个人用户的电脑中,90%以上为windows系统,这套系统与互联网之间的联系,是需要浏览器来实现的,同时,因为浏览器的闭环作用

(可以理解为没有缝的鸡蛋壳,除非用户特别授权),其也是windows系统与互联网之间的天然屏障,任何来自于其他云端的指令等,都不会穿透这层保护而到达windows系统。这样,用户电脑中的windows系统得到最好的保护,所有执行的指令,都是来自于用户自己。

而IDF互联网情报威慑防御实验室创始人万涛则对浏览器后门做了解读。他说,被称作360“安全”的浏览器,却有一个特殊的资源文件,这个资源文件硬生生地将这个蛋壳打开了一条缝,而且是一条用户看不到的缝。

通过这个后门,360浏览器可以根据监视用户电脑操作过程中出现的情况,向360云安全中心发出请求,360云端的后门服务体系根据请求,给出相应的DLL,即windows可执行程序库。这个DLL通过360浏览器的后门,直接进入用户的windows系统。

此时,这个DLL好生了得,它甚至已不受浏览器的控制,它在用户windows系统中可做的事情包括但不限于:

获取用户的文件,并上传到云端;

读写、增删用户的文件;

监听用户通讯;

更改windows系统的注册表或重要的设置参数;

悄悄卸载竞争对手的产品,等等。

同时,这个DLL还可以通过这个后门,直接对互联网发出指令,包括但不限于:

自动从360服务器下载软件来安装或运行;

代替用户直接进行电子商务操作;

释放木马或病毒、创建常驻系统的服务,等等。

360是否做了这些呢?如果做了,对其自身又会有怎样的价值呢?会对行业、用户带来怎样的伤害呢?没有人知道答案。

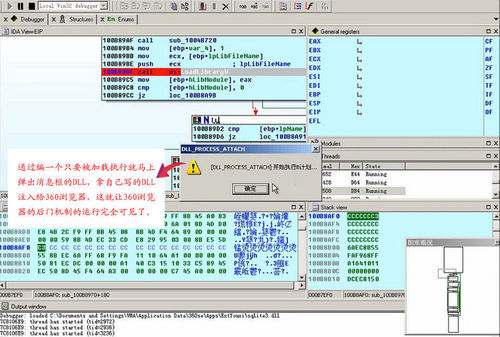

“搞清楚这些细节后,我就着手重现后门机制的运作,让本来不可见的过程变得可见,以做可视化演示,让大家不仅能感知而且能 ‘看到’360暗设的这道‘后门’。”独立调查员表示。

在他看来,360那个后门每5分钟都会找360服务器下载一个DLL并加载执行,但它是个后门,隐蔽性第一,因此DLL无论如何不会现身,不存在弹出对话窗口或消息框,因此需要给它模拟一个测试环境。

“通过在本地架设DNS服务,劫持360.cn的域名解析,把我的机器伪装成360的服务器,然后那个注入浏览器的DLL不就由我自由控制了么?”独立调查员表示,通过编一个只要被加载执行就马上弹出消息框的DLL,拿自己写的DLL注入给360浏览器,这就让360浏览器的后门机制的运行完全可见了。

就这样,浏览器果然如预期的那样,把独立调查员在DLL里面写的消息框给弹出来了。

“被活捉啊!”从去年10月29日的公开信到11月5日的反向工程分析研究,前后仅为六天(仅利用业余时间)。

一个细微的细节是,独立调查员为了让更多的用户知道360暗藏后门的事实,还将其调查结果通过65分钟不间断的视频进行全网络直播。由于要保证视频内容真正做到65分钟不间断、不剪接,而实际上他花费了4个多小时一次次现实演示,直至实现一次性完成,才算真正完成这一取证工作。

独立调查员指出,可执行文件DLL绝非软件的自动更新(软件更新是持久性的),360安全浏览器自动更新仅在启动时执行一次,与此行为无关;而它也不是浏览器的一部分,下载、暂存、加载调用后将立即被删除,完成使命后,不留任何痕迹。

360后门:绑架用户的遥控器/

独立调查员的这一发现发布后,立即在业内引起巨大震动。

以电子取证为主业的独立第三方IDF互联网情报威慑防御实验室立即跟进,对独立调查员的举报结论进行重复性认证,结论为:360安全浏览器v5.0.8.7的ExtSmartWiz.dll文件的属性、行为及反编译内容与独立调查员描述完全一致。

万涛表示,在当时的检测中,即使在关闭360安全中心可以关闭的功能,包括网址云安全、广告云拦截、第二代防假死、沙箱保护,在未进行任何浏览器操作情况下,仍然可以抓取到ExtSmartWiz.dll请求服务器文件及下载服务器文件记录,而这些并未包含在《360用户隐私保护白皮书》有关“360安全浏览器的隐私保护说明”中。

业内一位安全专家认为,360浏览器利用后门通过秘密手段,每5分钟操作一次程序性动作,究竟做了什么?现在不易获知,相信终有一天,360内部的程序员等知情人士会将此完整地披露给大众。但可以认定,360这一行为有不可告人的目的,最为正面的理解是:如果全国要抓贪腐,可能不再需要小三、二奶们自告奋勇地献身了,只要打开360浏览器,贪腐只要是上网的,基本上其丑行就可以通过360安全浏览器、360安全卫士这个后门机制暴露无遗了。

针对独立调查员的证据,360方面至今也无正面回应。

据独立调查员的最新消息,360安全浏览器5.0版的“后门”机制仍在运作,但360服务器已不再通过“后门”下发任何DLL,仅下发空文件(文件大小为0的文件)。

对360安全浏览器最新版(6.0.2.202)的网络通信监测表明,在未打开和浏览任何网站的情况下,浏览器仍然在与360云服务器密集通信,但与5.0版的情况明显不同。这里是否藏了什么新的秘密?

独立调查员对此已作了尝试调研,他告诉 《每日经济新闻》记者,“有关结果,在合适的时候会披露出来。”

“此中有一个不易注意的细节,”独立调查员告诉记者,“当时,360安全浏览器产品经理陶伟华在回应我的微博时,就把我指出的ExtSmartWiz.dll文件名篡改成SmartWizRes.dll,而现在其6.0版本恰恰就是现在的‘SmartWizRes.dll’,可见其早已有想通过偷梁换柱的方式掩盖其恶行。”

据多位安全专家表示,“后门”并非360独创,原来,其作用为“方便之门”。最著名的“后门”软件为灰鸽子(Hack.Huigezi)。其诞生于2001年,原本是一款优秀的远程控制软件,其后门机制作用为方便实施远程控制。但正是这“后门”机制,又使其成为集多种控制方法于一体的木马病毒。一旦用户电脑不幸感染,可以说用户的一举一动都在黑客的监控之下,要窃取账号、密码、照片、重要文件等皆手到擒来。因此,自其诞生之日起,就被反病毒专业人士判定为最具危险性的后门程序,并引发了安全领域的高度关注,同时成为全球公认的“毒王”。

360安全浏览器比“灰鸽子”更为危险的是,它的市场占有量很高。根据艾瑞咨询此前发布的数据显示,360最主要的产品360安全卫士的市场份额已经高达84.41%,同时360也拥有国内最大的浏览器和网址导航份额,所占市场份额大致为30%。这也意味着数亿量级360浏览器安装于用户的电脑中,如果有人破解360安全浏览器,从而控制这个后门的话,那将是灾难性事件,它导致一个国家的瘫痪都是完全可能的。因为360安全卫士、360安全浏览器早已进入了中国大多数用户的电脑。

万涛进一步指出,更为令人担忧的是,360的“后门”控制属于云端,至今仍秘而不宣。“凡安装360安全浏览器或360安全卫士的电脑,都已客观上成了360可以任意支配的‘肉鸡’。而360目前在许多领域中的不正当行为,都是基于其安全入口的裁判员机制而实施成功的。”

而来自金山的反病毒专家李铁军认为,360浏览器的后门机制,实际上已绑架了用户,成为360通过用户的浏览器来直接攻击竞争对手的工具,包括阻止或杀死竞争对手的各类客户端软件,阻止其中的重要程序,破坏竞争对手软件的功能等等。“这样的丑行只有中国才有,是世界上惟一的先例。”

免责声明:本文仅代表作者个人观点,与世界朋友网无关。其原创性以及文中陈述文字和内容未经本站证实,对本文以及其中全部或者部分内容、文字的真实性、完整性、及时性本站不作任何保证或承诺,请读者仅作参考,并请自行核实相关内容。

谷歌街景地图将登陆Wii U

谷歌街景地图将登陆Wii U 二次元拯救世界!盘点那些卖萌的软件们

二次元拯救世界!盘点那些卖萌的软件们 最受欢迎的10款安卓应用

最受欢迎的10款安卓应用 七天语录:诺基亚最主要对手是Android手机

七天语录:诺基亚最主要对手是Android手机